Bo-Blog 2.0.3 后台插马执行任意命令漏洞

文章出处:http://hi.baidu.com/540410588/ &&www.slenk.net

文章作者:孤水绕城

今天分析了下Bo-Blog 2.0.3的代码,事件是由这个版本的Flyh4t大牛发布的一个已知注入漏洞开始的。进后台捣鼓半天,又看了下代码,真让我发现了Bo-Blog 2.0.3后台拿webshell的方法,下面是利用方法。

这个漏洞的利用首先需要有管理员的权限,可以对后台进行设置,配合Bo-Blog 2.0.3的那个注入会很轻松的进入后台。

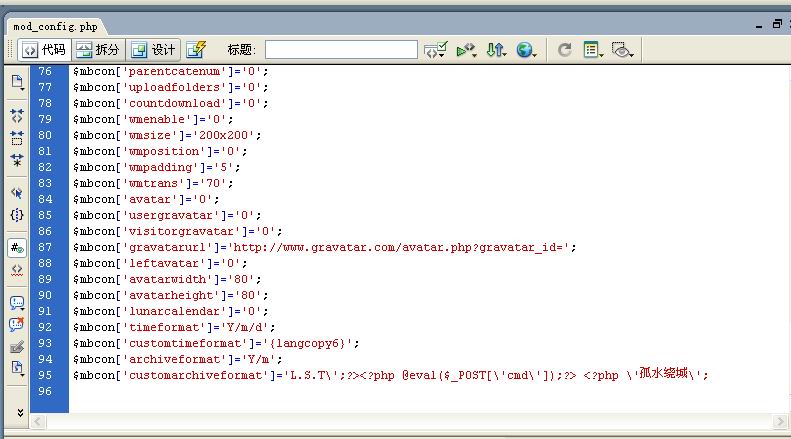

漏洞发生在【常规选项】—》【参数设置】的地方,程序在【自定义归档年月格式】(图1.)处提交的内容只是用addslashes函数对’ 进行了转义,但是没有过滤<>?这三个特殊字符导致漏洞的发生,致使恶意攻击者可以直接向data/mod_config.php文件中插入一句话木马。我构造的语句为“L.S.T';?>

图1

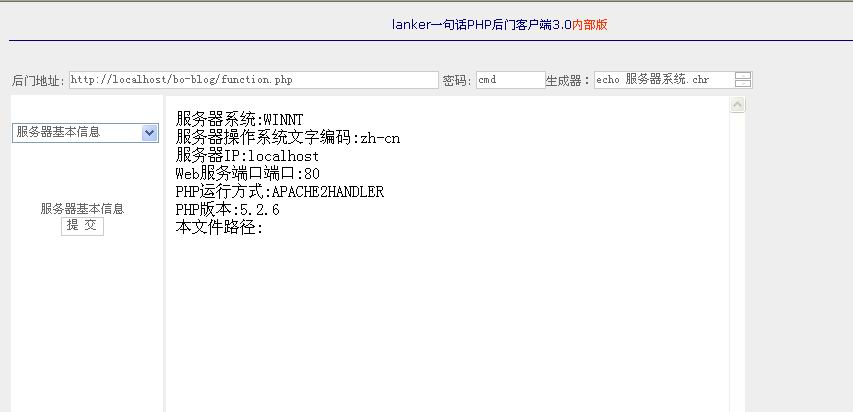

图2

图3

Bo-Blog 2.0.3 后台插马执行任意命令漏洞:等您坐沙发呢!